Instagram-Account der GRÜNEN gehackt – Ein Blick hinter die Kulissen

Hacker haben am 20. Juli 2021 das Instagram-Konto der GRÜNEN Schweiz gekapert. Was ist da eigentlich genau passiert? Und wie sind wir GRÜNE mit dem Hack umgegangen? Was haben wir gelernt? Wir möchten diese Informationen teilen, damit andere von unseren Erfahrungen profitieren können.

Wir möchten euch einen Blick hinter die Kulissen ermöglichen. Denn für uns ist Transparenz wichtig. Lücken zu suchen und offenzulegen, statt darüber zu schweigen, das hilft am Schluss allen. Nur, wenn wir unsere Erfahrungen teilen, gelingt es uns allen, den Hacker*innen einen Schritt voraus zu sein. Offenheit und Kooperation statt Verschwiegenheit und Blackboxes – das ist nicht nur die grüne DNA, das sind auch wesentliche Elemente für eine sichere IT-Infrastruktur.

Politischer Kontext des Hacks

Bevor wir hinter die Kulissen schauen, möchten wir kurz den Kontext beleuchten, in welchem der Hack stattgefunden hat. Seitdem in Deutschland der Wahlkampf für die Bundestagswahlen vom 26. September auf Hochtouren läuft, mehren sich die Cyberattacken auf die Parteien, wie die Deutsche Welle im Juli berichtete. Auch die GRÜNEN/Bündnis 90 sind ein beliebtes Ziel, weil ihre Chancen im Rennen um das Kanzleramt gut stehen.

Gleichzeitig ist die Cyberkriminalität auch in der Schweiz derzeit immer wieder Thema in den Medien: Es wird immer deutlicher, dass unser Land schlecht gegen diese Bedrohung gerüstet ist.

Dieser Beitrag zeigt in einem ersten Teil auf, was passiert ist, gefolgt von unseren Learnings und schliesst mit einer politischen Einordnung.

1 Eine Chronologie der Ereignisse

Dienstag 20.07.21 – 09:10 Uhr (Mitteleuropäische Sommerzeit)

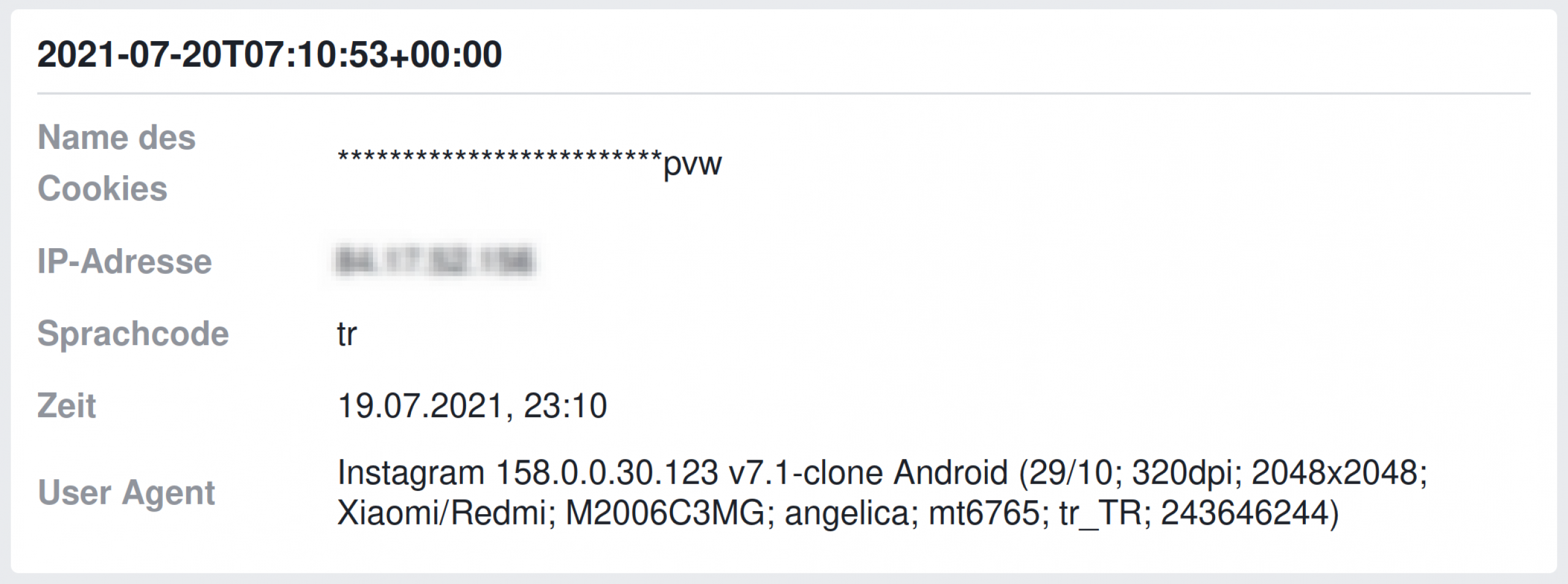

Die Hacker*innen loggen sich erstmals erfolgreich ein.

Angeblich nutzen die Angreifer*innen ein Handy der Marke Xiaomi, das die türkische Version der Instagram-App installiert hat. Die Absenderadresse (IP) wird einem Zürcher Server des berüchtigten Anbieters Datacamp zugeordnet.

09:30 Uhr

Ein*e Mitarbeitende*r der GRÜNEN checkt wie gewöhnlich das Instagram-Profil. Sie kann sich problemlos einloggen und nichts scheint auffallend.

09:57 Uhr

Die Hacker*innen greifen erneut auf unseren Account zu. Diesmal mit einer IP-Adresse von Ankara aus. (Der Standort, der mit einer IP Adresse verknüpft ist, muss aber nicht in Zusammenhang mit dem realen Standort der Angreifenden stehen.)

09:57 Uhr

Instagram informiert uns per Push-Meldung über eine verdächtige Anmeldung.

10:01 Uhr

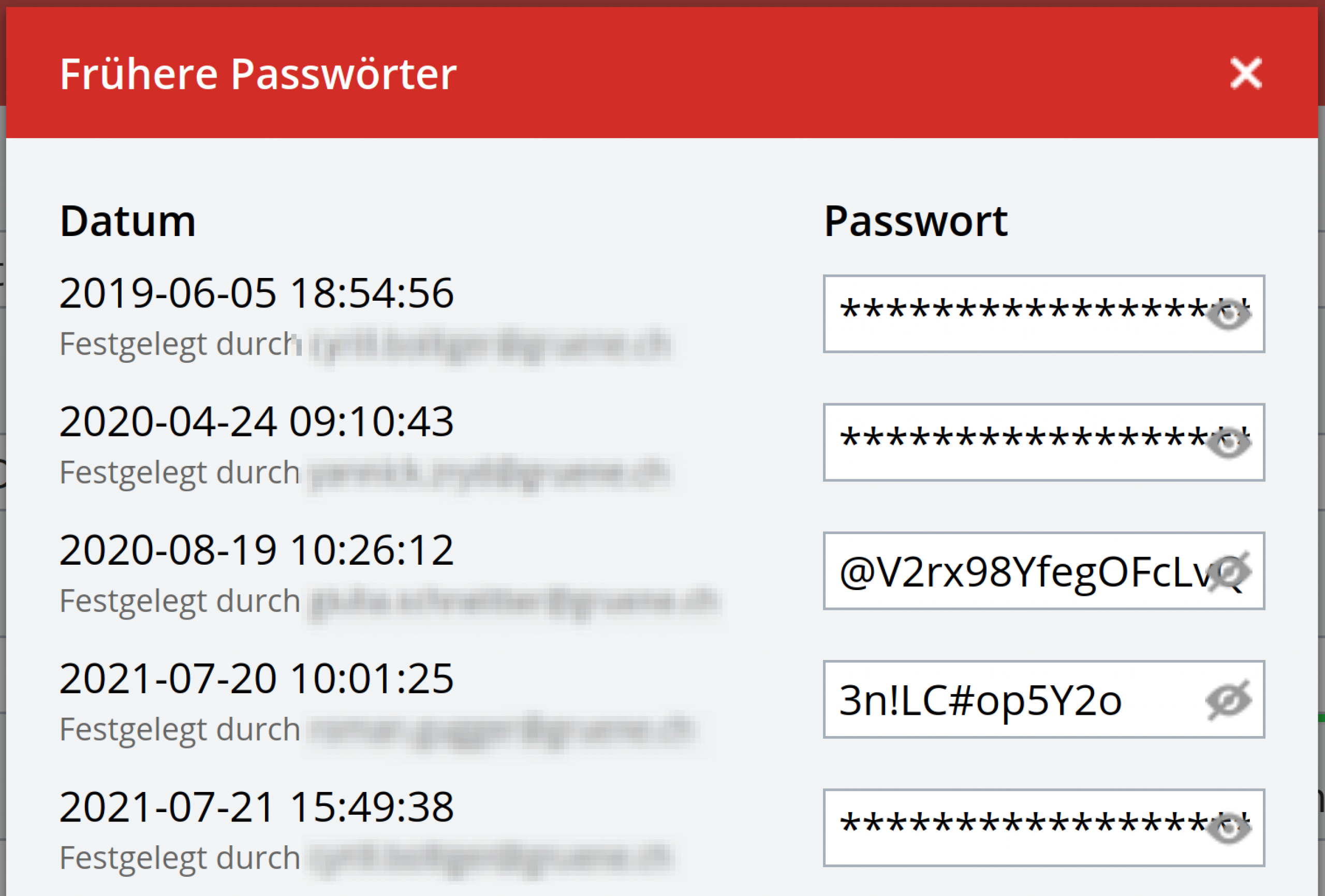

Ein*e Mitarbeitende*r der GRÜNEN loggt sich bei Instagram ein, wechselt das Passwort und beendet alle laufenden Sitzungen. Sowohl das alte als auch das neue Passwort waren lange, zufällig generierte und einmalig eingesetzte Passwörter.

10:02 Uhr

Der*die Mitarbeiter*in loggt sich mit dem neuen Passwort auch noch auf seinem Handy ein und schaut sich auf dem Account um. Es gibt nichts Auffälliges.

Ab 10:21 Uhr

Die Hacker*innen loggen sich mehrfach erneut ein, hinterlassen sonst aber keine Spuren. Sie verwenden angeblich verschiedene Handys und Laptops und wechselnde Absenderadressen von diversen Standorten in der Türkei. Instagram warnt nicht mehr.

Währenddessen loggt sich auch unser*e Mitarbeiter*in noch zwei Mal ein und schaut, ob alles in Ordnung ist. Ihm*ihr fällt nichts Ungewöhnliches auf.

18:58 Uhr

Die Angreifer*innen ändern die hinterlegte Emailadresse und die Telefonnummer des Accounts.

20:19 Uhr

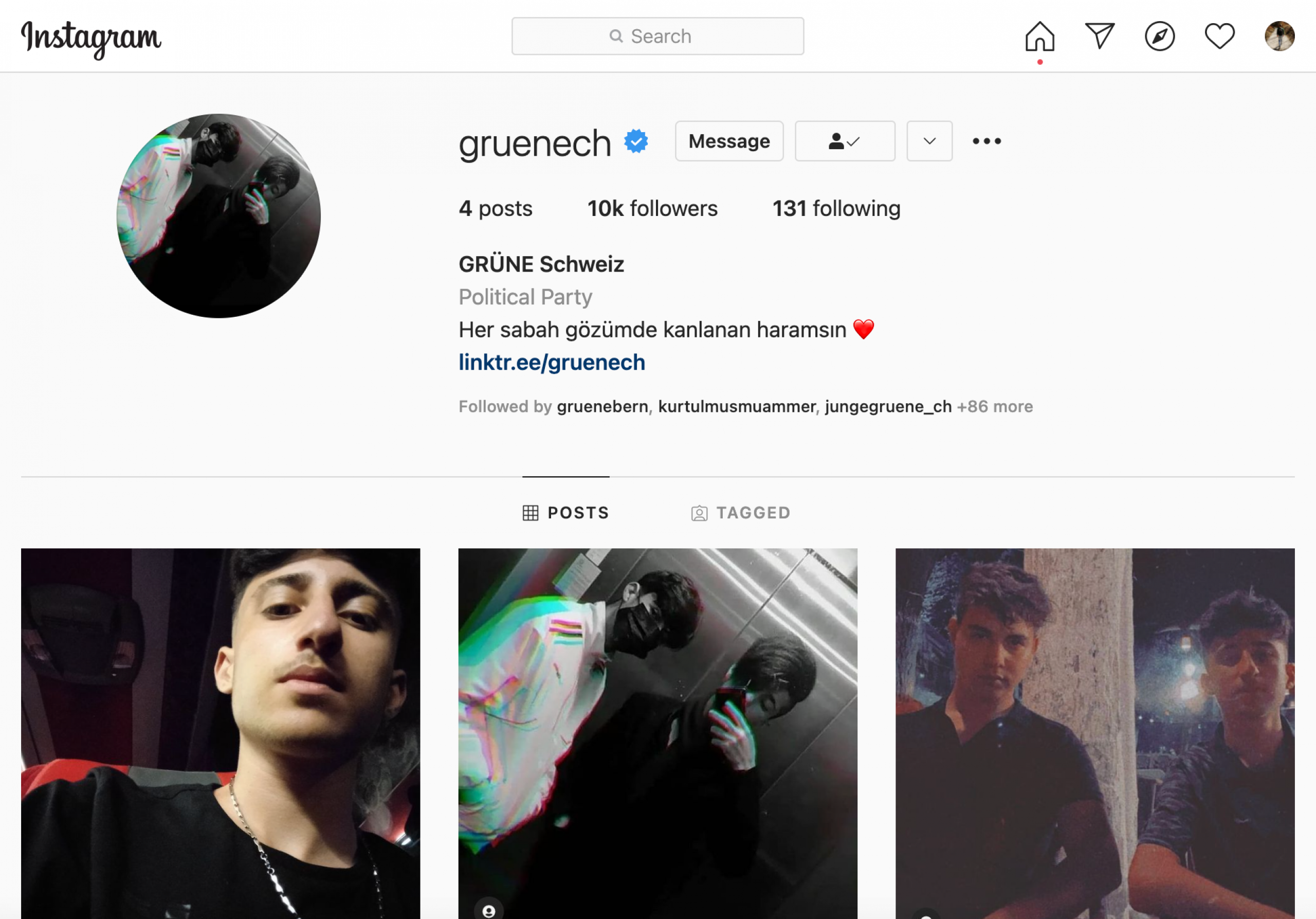

Die Hacker*innen löschen die Posts der GRÜNEN und fügen stattdessen Bilder von Jugendlichen hinzu (es ist davon auszugehen, dass die Bilder nicht die Angreifer*innen selbst zeigen).

20:26 Uhr

Der entscheidende letzte Schachzug: Die Angreifer*innen ändern das Passwort.

Nun sind wir ausgesperrt. Weder kennen wir das Passwort der Hacker*innen, noch können wir es zurücksetzen, da die Angreifer*innen ja auch die Emailadresse und die Handynummer geändert haben.

Wir erhalten auch keine Warnung mehr von Instagram, denn die geht nun an die Emailadresse der Hacker*innen.

Ab 20:32 Uhr

Wir entdecken den Hack. Innert Minuten formieren wir ein Incident-Response-Team. Mit Priorität treffen wir Masssnahmen, um zu verhindern, dass noch weitere Accounts gekapert werden: Von möglichst vielen Diensten setzen wir Passwörter neu, sperren Zugänge von potentiell angegriffenen Mitarbeitenden, kappen die Verknüpfungen der Dienste (beispielsweise zwischen Instagram und Facebook).

Wir melden den Hack an das Concierge-Team von Facebook, das auch für Instagram zuständig ist. In der automatischen Antwort steht, dass Anfragen “in der Regel stets innerhalb von zwei Stunden” bearbeitet werden, dass es über Nacht jedoch länger dauern könne. Es sind zwei lange Stunden und es sollten noch viele mehr werden. Dass dies erst die erste lange Nacht sein wird, ahnen wir noch nicht.

Zusätzlich informieren wir das National Cyber Security Center (NCSC). Ihre Antwort verweist jedoch lediglich auf die allgemeine Hilfeseite von Instagram und ist für uns somit nutzlos.

21.07.21

Wir checken unsere Mailboxen im Minutentakt, aber es geht nicht vorwärts.

Während wir auf die Rückmeldung von Facebook bangen, rufen bereits erste Journalist*innen an und fragen, was mit unserem Account los sei. Es erscheinen erste Medienberichte zum gehackten Account.

15:15 Uhr

Die Medienberichte werden zum Glücksfall: Auch Mitarbeitende von Facebook werden dadurch auf den Hack aufmerksam. Wie sich später herausstellen wird, priorisiert Facebook den Fall nun.

15:48 Uhr

Facebook hat den Instagram Account wieder mit uns verknüpft wir können uns wieder einloggen. Die Erleichterung ist gross.

Wir wissen: Herauszufinden wie die Hacker*innen eingestiegen sind, wird schwierig. Trotzdem sichern wir alle Spuren, bevor wir den Inhalt der Hacker*innen löschen.

Haben wir den Account wirklich wieder unter Kontrolle?

Obwohl wir erneut das Passwort zurückgesetzt haben und Zwei-Faktor-Authentisierung per SMS verwenden, scheint unser Instagram Account weiterhin fremdgesteuert: Plötzlich ist der Content der Hacker für kurz Zeit wieder sichtbar, dann ein Teil unseres alten Contents. Und ohne unser Zutun folgt der Account plötzlich anderen mysteriösen Accounts.

Via Dateneinsicht bei Instagram vergewissern wir uns, dass wirklich keine unbekannten Geräte mehr eingeloggt sind, dass alle Verbindungen zu anderen Diensten (wie Facebook und Buffer) gekappt sind. Wir setzen die Passwörter erneut zurück und nutzen den Account nur noch mit einem zu diesem Zweck frisch aufgesetzten Laptop.

Der Spuk sollte noch Tage weitergehen. Dann erst lüftet sich das Geheimnis: Instagram teilt uns mit, dass sie einen Teil unseres Inhalts wiederhergestellt haben. Das erklärt zumindest die Posts, nicht aber, warum unser Account plötzlich anderen Accounts folgt. Unabhängig voneinander lösen zwei unserer Mitarbeitenden schlussendlich aber auch dieses Rätsel: Die Hacker*innen sind, während unser Account unter ihrer Kontrolle war, verschiedenen Profilen gefolgt. Einige davon waren vermutlich private Profile und so mussten die Inhaber*innen dieser Profile bestätigen, dass unser Account ihnen folgen darf. Diese Einwilligung haben sie aber erst gegeben, als der Account schon wieder unter unserer Kontrolle war. So kam es, dass unser Account diesen Profilen erst verzögert zu folgen begann. Dieser Prozess ist hier kurz erklärt.

Seit dem Hack sind nun sechs Tage vergangen und wir nehmen den Account nun endgültig wieder in Betrieb.

2 Die Learnings

Ein starkes Passwort allein genügt nicht.

Im Mai haben wir eine Sicherheitsanalyse unserer IT-Systeme erstellt und die verschiedenen Handlungsfelder identifiziert. Dabei sahen wir keine akute Bedrohung unserer Social Media Accounts. Zwar nutzten wir für Instagram, auf Grund der fehlenden Möglichkeiten für den Mehruserbetrieb, keine Zwei-Faktor-Authentisierung, glaubten jedoch, dass wir mit einem langen, zufällig generierten Passwort vorläufig sicher seien. Das Passwort wurde ausschliesslich über den Passwortmanager und nur innerhalb des Social-Media-Teams geteilt. Trotzdem mussten wir lernen: Ein starkes Passwort allein genügt nicht.

Ein Passwortwechsel sperrt Hacker*innen nicht aus.

Nur vier Minuten nachdem wir von Instagram über die verdächtige Anmeldung in Kenntnis gesetzt wurden, haben wir das Passwort gewechselt und die Sitzung aller angemeldeten Geräte beendet. Dass wir uns dabei nicht vertan haben, zeigen die Protokolle von Instagram. Trotzdem konnten sich die Hacker*innen weiterhin in den Account einloggen, auch das zeigen die Protokolle.

Wir müssen deshalb davon ausgehen, dass eines unserer Geräte kompromittiert war und so auch auf das neue Passwort zugreifen konnte. Die in Frage kommenden Geräte haben wir deshalb vom Netz genommen und später dann vollkommen neu aufgesetzt. Zwischenzeitlich sind wir auf Ersatzgeräte ausgewichen. Zusätzlich haben wir bei allen kritischen Diensten die Passwörter gewechselt.

Wir haben gelernt: Mit einem Passwortwechsel nach einem verdächtigen Login ist es nicht gemacht. Kann die Anmeldung nicht aufgeklärt werden, muss mit dem Schlimmsten gerechnet werden.

Notfallpläne zahlen sich aus.

Dass wir die möglicherweise kompromittierten Geräte aus dem Verkehr ziehen konnten und die betroffenen Mitarbeitenden mit Ersatzgeräten ausrüsten konnten, ist einem glücklichen Zufall geschuldet. Wir hatten sowieso geplant gehabt, einen Teil unserer Geräte altershalber auszuwechseln. Dieser Zufall hat uns vor Augen geführt, wie wichtig es ist, auf den Notfall vorbereitet zu sein. Für diverse weitere Schritte konnten wir zudem von den Überlegungen unserer Sicherheitsanalyse profitieren. All das hat uns geholfen, Ruhe zu bewahren und den Hacker*innen mit zwei blauen Augen zu entfliehen.

Aufklärung ist schwierig.

Es bleiben die Fragen, wie die Hacker*innen genau eingedrungen sind, wer sie sind und was sie wollten. Bei der Memoryanalyse eines der aus dem Verkehr gezogen Gerätes konnten wir die Malware Zaboot-B finden. Damit wäre ein potenzielles Einfallstor gefunden. Jedoch beweist das Vorhandensein einer Lücke allein noch lange nicht, dass die Angreifenden auch wirklich über diese Lücke eingestiegen sind.

Noch schwieriger ist, herauszufinden wer hinter dem Angriff steckt. Wir haben zwar eine Handvoll IP-Adressen, eine dem Anschein nach für diesen Angriff erstellte E-Mailadresse und ein paar Posts. Es ist jedoch unmöglich festzustellen, ob wirklich die Person auf den geposteten Fotos, nennen wir sie X, hinter den Angriffen steht. Oder ob die Person X nur vorgeschoben ist. Es wäre sogar denkbar, dass die Person X das eigentliche Ziel des Angriffes ist: Enden alle Spuren bei Person X, ist deren Verurteilung wahrscheinlich. Doch was ist, wenn die wirklichen Angreifer*innen zuerst das Gerät der Person X gehackt haben und die Angriffe dann über dieses Gerät durchgeführt haben, damit es aussieht als kämen diese von Person X? Der Raum für Spekulationen ist gigantisch und wir müssen feststellen, dass eine Aufklärung kaum möglich sein wird.

100%-ige Sicherheit gibt es nicht.

Trotz grossem Bewusstsein für die IT-Sicherheit und kürzlich durchgeführter Sicherheitsanalyse hat es uns erwischt. Natürlich könnten wir noch viel mehr in die Sicherheit investieren, und natürlich können wir die Sicherheitsregeln kompromisslos durchsetzen, auch dann, wenn es unsere alltägliche Arbeit substanziell erschwert (beispielsweise, weil im Falle von SMS als einzige 2-Faktor-Option entweder nur noch eine Person arbeiten kann oder Homeoffice unmöglich wird). Schlussendlich bleibt es aber immer ein Trade-Off zwischen den Ressourcen, die in die Sicherheit investiert werden und den Ressourcen die für das eigentliche Kerngeschäft aufgewendet werden können. Wir haben gelernt, dass wir der Sicherheit noch mehr Priorität einräumen müssen. Trotzdem werden wir aber keine hundertprozentige Sicherheit kriegen.

3 Die Schweiz muss den Cyberspace besser schützen

Sei es privat oder im Beruf, die IT-Sicherheit betrifft uns alle. Die wesentlichen Bedrohungen des 21. Jahrhunderts kommen nicht mehr aus dem Schützengräben, sondern aus dem Cyberspace. Entsprechend wichtig sind die Grundregeln der IT-Sicherheit für die Bevölkerung in der Schweiz.

Die Gefahr kommt aus dem Äther, nicht aus der Luft.

Seit Beginn des Jahres 2021 haben wir eine signifikante Zunahme der Cyberangriffsversuche auf die GRÜNEN festgestellt. Im Vergleich mit den Vorjahren hat dabei nicht nur die Anzahl Angriffe stark zugenommen, sondern auch deren Gefahr. Während es sich in den Vorjahren primär um automatisierte Angriffe handelte, stellten wir im Jahr 2021 auch sehr gezielte und massgeschneiderte Angriffe fest. Dass dies nicht nur uns GRÜNEN so geht, zeigen Zahlen des National Cyber Security Center NCSC, wie der SonntagsBlick schreibt.

Wir GRÜNE fordern deshalb, dass der Bund in den Schutz der Bevölkerung vor realen Bedrohungen wie Cyber-Angriffen investiert. Es braucht beispielsweise Informationskampagnen und kostenlose Bildungsangebote. Dies wird immer wichtiger, je weiter wir Richtung E-Government steuern.

Der Informationskrieg bedroht die Demokratie.

Informationen aus digitalen Quellen gewinnen an Bedeutung für die demokratische Meinungsbildung. Wir müssen uns darauf verlassen können, dass der Inhalt einer Website auch wirklich vom angegebenen Absender stammt und nicht durch Hacker*innen manipuliert wurde. Wir fordern den Bund deshalb auf, sowohl gezielt gegen Desinformation vorzugehen als auch die wichtigsten meinungsbildenden Plattformen, die politischen Institutionen und Parteien bei der Abwehr von Cyberangriffen zu unterstützen.

Guter Schutz muss möglich sein.

Die Anbieter*innen marktdominierender Plattformen müssen diese angemessen schützen. Dazu gehört nicht nur die Sicherung der eigenen Infrastruktur, sondern auch der User-Accounts. Noch immer gibt es Plattformen, die es ihren Usern schwer machen, ihre Accounts wirksam abzusichern (keine oder ungeeignete Multifaktorauthentifizierung, nur kurze Passwörter möglich etc.). Hier braucht es klare Vorgaben.